你可千万别不去相信,就在你把这篇文章给点开的这短暂几秒期间,或许已然是跟恶意域名相互错开擦身而过了。

愈发让人觉得可怕的是,那个域名就其自身而言,兴许刚刚诞生还不足十分钟呢,并且尚未被任何一款杀毒软件给标记出来。

每天,我们叫嚷着网络安全,然而,就连上网的“门牌号”系统,都依旧沿用着三十年前的陈旧逻辑,这难道不恰似,安装着最为先进的锁具,却运用着一眼便能够被撬开的门框吗?

如果根服务器“打个喷嚏”

传统DNS的脆弱,就像把鸡蛋放在一个叫“中心化”的篮子里。

2024年俄罗斯那次断网还记得吗?

就因为一个密钥更新失败,全国差点“与世隔绝”。

有权威服务器出现宕机状况的时候,也有存在根区被操控情形的时候,这些情况听起来给人的感觉是距离很远之事,然而实际上每隔一段时间就会进行一次这样的上演。

ICANN自己也承认,这玩意儿风险大得很。

加密就够了吗?

别天真了。

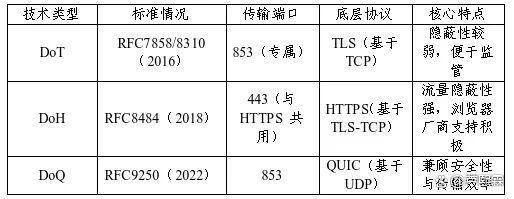

使用DoH(也就是基于HTTPS的DNS加密)、DoT,即基于TLS的DNS加密,这些协议的确是给查询增添了一层防护,别人没办法,无法窥视到你上网所留存的记录,这是事实。

可它防不了“坏人”啊!

倘若用户所访问的恰是一个钓鱼网站,那么加密连接反而会变成“用来护送罪犯的豪车”,之后还会堂而皇之地突破封锁。

隐私是保住了,命(钱)却没了。

因此,PDNS(主动防御DNS系统)的逻辑发生了改变,这种改变在于,它不再仅仅关注“怎么走”,而是更加着重于“去哪儿”。

它像极了那个在你出门前反复盘问的唠叨老妈:那地方你去干嘛?

跟谁?

安全吗?

威胁情报:跟黑客抢时间

对于打击DGA域名,也就是域名生成算法所生成的域名,这就仿佛是在跟一个会变脸的骗子展开赛跑。

传统黑名单是“马后炮”,等更新了,骗子早换脸了。

现在的玩法是用机器学习盯着新注册的域名。

比如说,察觉到一个刚完成注册的域名,没多久突然就出现了数量庞大的请求,其流量模式如同心电图那般紊乱、跳动毫无规律,这种情况下,极有可能是有钓鱼网站正准备开始运营了。

由荷兰的SIDN实验室所搞的nDEWS系统,凭借这样的逻辑,在骗子着手行动之前进行预警。

还有那些貌似“go0gle.com”的恶意仿冒域名,仅靠肉眼分辨吗。能行吗。靠谱不。

你一天要看几千个试试?

务必交由算法,用以比对字符相似度,用以分析证书有效性,用以查看网页之中是否暗藏偷取你密码的 JS 脚本。

智能检测:你得看懂“坏人”的暗号

最头疼的是僵尸网络。

有些被感染的摄像头,还有路由器,平常安静得好似一只猫,在凌晨三点的时候,突然集体朝着某个冷门域名发送了一个查询,那是它们朝着黑客的C2服务器,也就是命令与控制服务器,去“喊暗号”。

怎么抓?

靠图注意力网络(GAT)。

听起来给人一种高端大气上档次的感觉,实际上呢,就是要把整个网络范围内所有设备之间的那种关系网络给绘制呈现出来,然后从中找出那个偷偷摸摸进行联络对接的小群体。

哪怕加密了、隐藏了,行为模式骗不了人。

这时候PDNS会直接一刀切断,让病毒收不到下一步指令。

国家级PDNS:不是备胎,是底线

说实话,用谷歌8.8.8.8挺快的。

可是倘若有那么一天,人家所拥有的根服务器策略发生了改变,又或者是由于某些特定的缘由,致使不让咱们对某个至关重要的域名进行解析了呢?

这不是杞人忧天,威瑞信握着根区数据,这是客观事实。

处于国家级别的那种,名为PDNS也就是主动防御DNS系统的存在,所保障的并非仅仅只是网速而已,而是解析自主权哟。

它必须具备能够承受千万级的DDoS(分布式拒绝服务攻击)洪峰的能力,必须拥有可以实时过滤那些出生仅1小时便被标记为恶意的“坏种子”的本事,并且还得在攻击出现之时,从海量日志当中反向追踪到那个引发源头的IP。

这不只是修修补补而已,而是从那种“被动去接待客人”的状态,转变为“主动去查问详细情况”的完全彻底的转变,是一种翻身。

就如同AWS近期所推出的Route 53 Global Resolver一样,目的在于将解析层从地域故障当中分离出来,从而令服务时刻保持在线状态。

所以别再把DNS不当回事了。

它身为互联网的导航,倘若导航当中尽是“鬼打墙”以及假地址,这般情况下这车你还会有胆量去开吗?

即将到来的PDNS,所要达成的目标是,成为那样一种智能领航员,它不但能够精准地指明道路方向,而且能够迅速洞察到前方出现悬崖这种情况。

Comments NOTHING